Les Hackers

Le “hack” est un terme obscur dont les sens s’étendent telles des racines dans les profondeurs de l’informatique. Il dérive d’un verbe qui est apparu pour la première fois en anglais vers 1200, signifiant “couper avec des coups violents d’une manière irrégulière ou aléatoire”, en français on pourrait dire “hacher”.

La popularisation du terme “hacker” l’a laissé s’entourer de mauvaises augures. Les problèmes ont commencé avec des arrestations très médiatisées d’adolescents qui s’aventuraient électroniquement sur des terrains numériques interdits, comme les systèmes informatiques gouvernementaux et ce mot est rapidement devenu synonyme de pirate des systèmes de sécurité. Mais en réalité, il est plus proche d’une culture très astucieuse de la bidouille, de la débrouille, du bricolage, que certains ont mal employé.

Clefs & protocoles

Les serrures et leur clefs

Un des premiers systèmes de sécurité est la serrure et la porte. Une clef permet de limiter l’accès physique d’un site à tous, tout en l’autorisant à certains utilisateurs spécifiques. Mais chaque système de sécurité possède une faille, pour les serrures c’est l’imperfection mécanique et la mémoire de la matière. Alors, dès qu’elles sont découvertes, les artisans de la sécurité corrigent les failles en améliorant leur système de sécurité. Jusqu’à ce qu’on découvre la faille suivante.

La clef et la serrure fonctionnent selon un protocole de communication, on pourrait dire que c’est le profil de la clef composé de ses différentes rainures, et un mot de passe, c’est la hauteur de chaque goupille de la serrure et de chaque dents de la clef. Quand le bon mot de passe est envoyé par le bon protocole, alors le rotor peut tourner dans le stator et la porte s’ouvre. La clef est un moyen d’envoyer ce message, mais il est toujours possible de hacker ce protocole.

Découvrez le guide du M.I.T pour l’ouverture de sérrures.

Le cyberpiratage du télégraphe optique

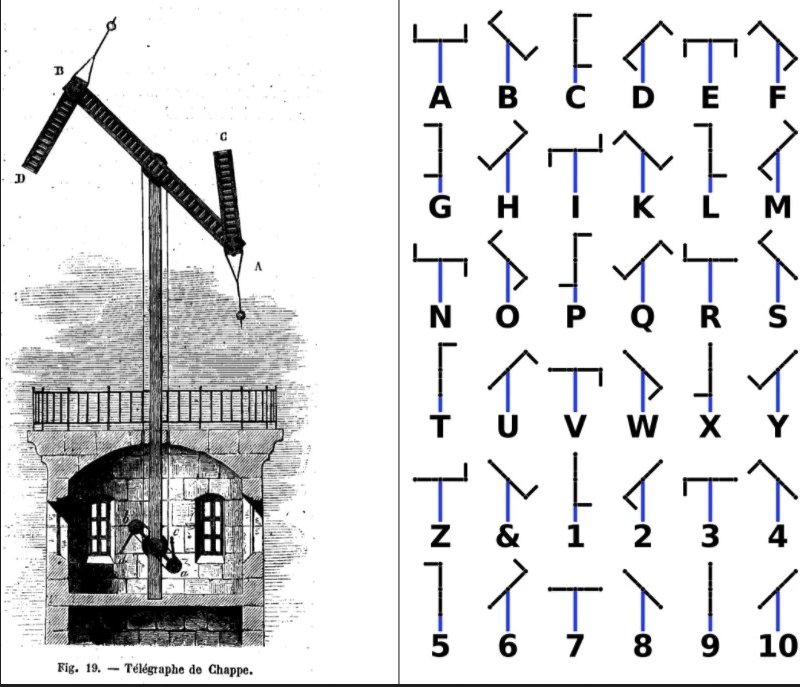

Le télégraphe optique est un moyen de communication visuel par sémaphore installé en réseau, sur des distances de plusieurs centaines de kilomètres, mis au point par Claude Chappe en 1794. En 1844, 534 tours quadrillent le territoire français reliant sur plus de 5 000 km les plus importantes agglomérations.

Le système sémaphorique du télégraphe optique

Le système sémaphorique du télégraphe optique

En 1834 en France, les frères jumeaux François et Louis Blanc spéculent régulièrement à la Bourse de Bordeaux avec les gains que leur rapportait leur habileté aux cartes. Ils multiplient alors les tentatives d’accéder en priorité à la clôture de la rente à 3 %, le titre phare de la Bourse de Paris. Ce cours reste transmis par la poste en trois jours, alors que le réseau Chappe peut relier Paris et Bordeaux en quelques heures.

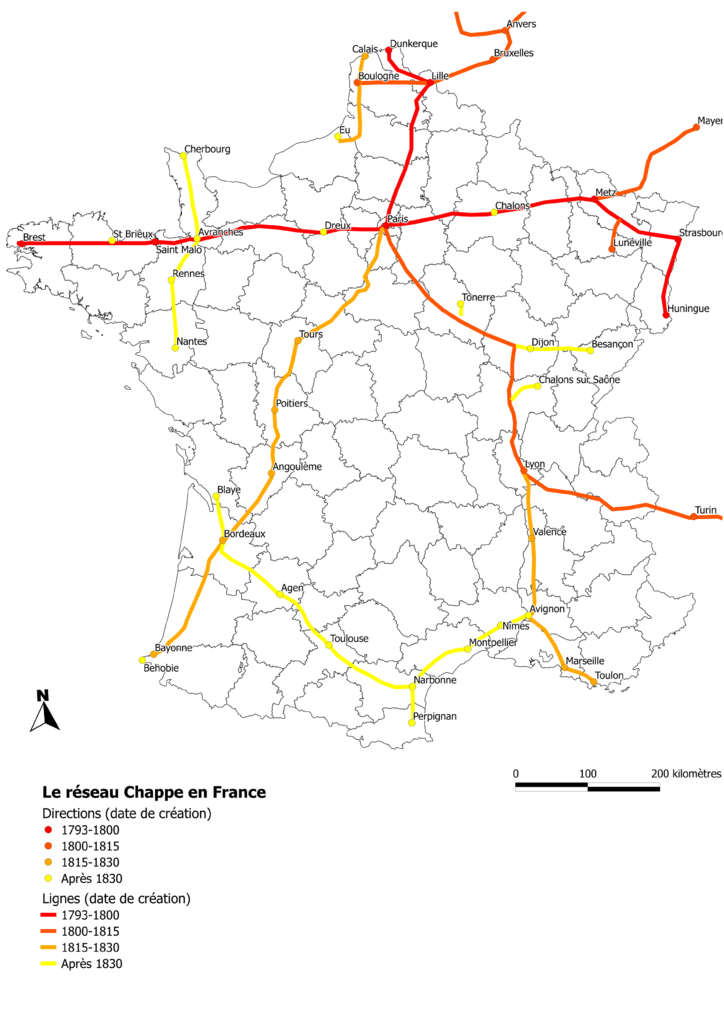

Le réseau du télégraphe optique

Le réseau du télégraphe optique

Les frères Blanc entreprennent de détourner le télégraphe optique. Ils élaborent leur plan avec l’aide d’un ancien directeur du télégraphe de Lyon, Pierre Renaud, qui les informe la possibilité de glisser un message caché dans les dépêches. Ils introduisent un signal lors de la phase de correction, qui se retrouve ensuite retransmis en cascade d’une tour Chappe à l’autre jusqu’à Bordeaux. Les frères Blanc parviennent à conserver les sommes accumulées en deux ans de spéculations fructueuses.

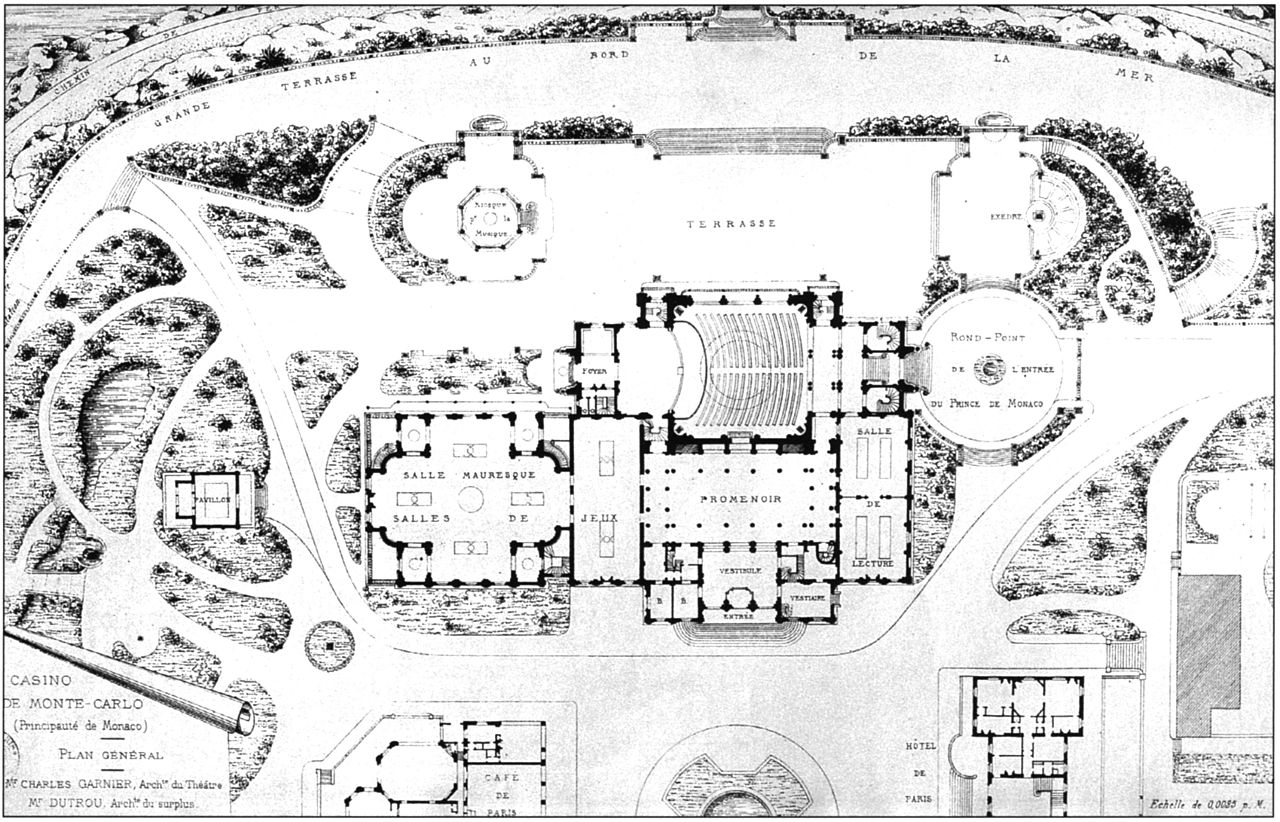

Ils poursuivent leurs activités dans des casinos à l’étranger. Puis, après le décès de son frère Louis, François se fait connaître comme le « magicien de Homburg » et acquiert une fortune considérable qui lui permet de fonder le quartier Monte Carlo et d’ouvrir le casino de Monaco. Il est inhumé depuis 1877 au cimetière du Père-Lachaise (56e division).

Croquis d’architecture du Casino de Monte Carlo, Charles Garnier

Croquis d’architecture du Casino de Monte Carlo, Charles Garnier

En 1927, Charlotte Montard a élaboré un plan pour faire évader Léon Daudet de la prison de la Santé. Il se résume en un canular téléphonique consistant à saturer toutes les lignes téléphoniques « de la préfecture de police, de la Sûreté générale, des ministères de l’Intérieur et de la Justice avec le concours de Camelots ». En saturant les lignes, Charlotte Montard est alors à même de contrôler la distribution des appels de la prison de la Santé et d’imiter le ministre.

Le troll du télégraphe hertzien

En 1903 les recherches se font sur les “ondes hertziennes” qui pouvaient être diffusées pour représenter les points et les tirets du code Morse. La télégraphie sans fil est née, et Marconi affirme que ses messages sans fil peuvent être envoyés en privé sur de grandes distances.

“Je peux accorder mes instruments de telle sorte qu’aucun autre instrument qui n’est pas accordé de la même manière ne peut capter mes messages”, se vante Marconi à la St James Gazette de Londres en février 1903.

Henry Jamyn Brooks, A Friday Evening Discourse at the Royal Institution; Sir James Dewar on Liquid Hydrogen, 1904

Henry Jamyn Brooks, A Friday Evening Discourse at the Royal Institution; Sir James Dewar on Liquid Hydrogen, 1904

Lors d’une démonstration de cette technologie par Marconi et Fleming à la Royal Institution en juin 1903, il se passa quelque chose d’inattendu. Quelques minutes avant que Fleming ne reçoive les messages en morse de Marconi en provenance des Cornouailles, le silence est rompu par un tic-tac rythmique de message en morse provenant de la lanterne de projection en laiton du théâtre, utilisée pour afficher les diapositives du conférencier. L’assistant de Fleming, pense que quelqu’un envoie de puissantes impulsions sans fil dans le théâtre et qu’elles sont suffisamment fortes pour interférer avec la lampe à décharge à arc électrique du projecteur.

Décodant mentalement la missive en morse, Blok réalisa qu’elle épelait un mot facétieux, encore et encore : “Rats”. Un coup d’œil à la sortie de l’imprimante morse voisine le confirme. Le morse entrant devient alors plus personnel, se moquant de Marconi : “Il y avait un jeune homme d’Italie, qui trompait le public assez joliment “. D’autres vers de Shakespeare ont suivi.

École de radio Marconi, New York, États-Unis. Des étudiants vers 1912 s’entraînant à la télégraphie sans fil.

École de radio Marconi, New York, États-Unis. Des étudiants vers 1912 s’entraînant à la télégraphie sans fil.

La démonstration continue, mais le mal est fait : si quelqu’un peut s’immiscer dans la fréquence sans fil de cette manière, il est clair que celle-ci est loin d’être aussi sûre que Marconi le prétend. Et il était probable qu’ils pouvaient aussi écouter des messages soi-disant privés. Marconi aurait été irrité, il qualifie le piratage de “hooliganisme scientifique” et “d’outrage aux traditions de la Royal Institution”. Il demande aux lecteurs du journal de l’aider à trouver le coupable.

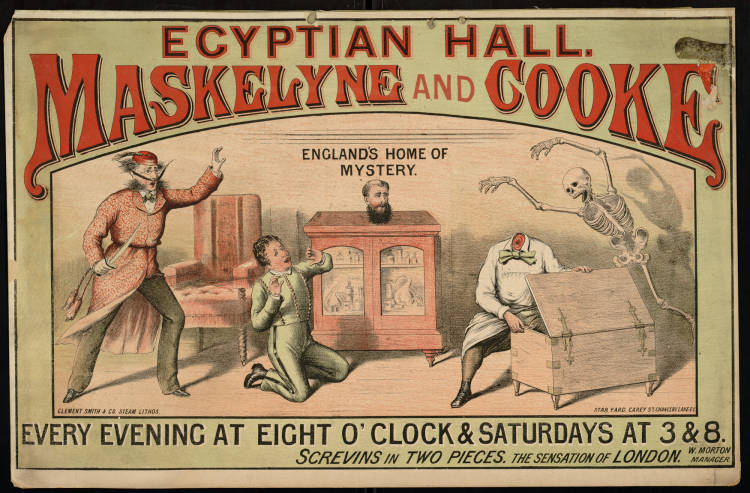

Le théâtre du père de Nevil Maskelyne.

Le théâtre du père de Nevil Maskelyne.

Il s’agissait de Nevil Maskelyne, inventeur, espion, issu d’une dynastie de magiciens, dont les recherches étaient limitées par les brevets de Marconi. Maskelyne a construit un mât radio de 50 mètres pour voir s’il pouvait écouter les messages que la société Marconi transmettait dans le cadre de son activité très fructueuse. Dans le journal The Electrician du 7 novembre 1902, Maskelyne a révélé avec joie le manque de sécurité. “J’ai reçu des messages Marconi avec un circuit collecteur de 25 pieds élevé sur un échafaudage.” Marconi avait breveté une technologie pour accorder un émetteur sans fil afin de diffuser sur une longueur d’onde précise. Ce réglage, prétendait Marconi, signifiait que des canaux confidentiels pouvaient être mis en place, ce n’est pas vrai, mais ce n’était pas aussi évident à l’époque. Maskelyne a montré qu’en utilisant un récepteur à large bande il pouvait recevoir ces messages. Il a ensuite mis en scène son piratage de la Royal Institution en installant un émetteur et une clé morse dans le music-hall voisin de son père, le West End.

La naissance des hackers

Première apparition du terme hacker

C’est au M.I.T. que le mot “hack” a commencé à signifier “s’occuper des machines”. Il est dans le compte-rendu d’une réunion d’avril 1955 du Tech Model Railroad Club (TMRC), un club de modélisme ferroviaire des étudiants du Massachusetts Institute of Technology. “M. Eccles demande que toute personne travaillant ou piratant (“hacking”) le système électrique coupe le courant pour éviter de faire sauter les fusibles.”

Le club de modélisme électrique de trains du M.I.T en 1954

Le club de modélisme électrique de trains du M.I.T en 1954

“Hack était le terme appliqué à toutes sortes de blagues potaches basées sur la technologie au M.I.T, comme le soudage au thermite d’un trolleybus arrêté sur les rails de l’avenue Massachusetts. C’était juste des blagues ou, en gros, des choses que vous fassiez en espérant ne pas être pris.” Thomas Madden, étudiant membre du TMRC en 1954

Définition du terme Hacker

Dans les années soixante, le terme semble avoir migré du contexte du M.I.T. aux passionnés d’informatique en général. Le Jargon File, un glossaire pour les programmeurs informatiques qui a été lancé en 1975, liste huit définitions pour “hacker”.

(à l’origine, quelqu’un qui fabrique des meubles avec une hache)

- Une personne qui aime explorer les détails des systèmes programmables et la façon d’étendre leurs capacités, par opposition à la plupart des utilisateurs, qui préfèrent n’apprendre que le minimum nécessaire.

- Une personne qui programme avec enthousiasme (voire obsessionnellement) ou qui aime programmer plutôt que de simplement théoriser sur la programmation.

- Une personne capable d’apprécier la valeur d’un hack.

- Une personne qui est douée pour programmer rapidement.

- Un expert d’un programme particulier, ou une personne qui travaille fréquemment avec ou sur ce programme.

- Un expert ou un enthousiaste de toute sorte. On peut être un hacker en astronomie, par exemple.

- Une personne qui aime le défi intellectuel de surmonter ou de contourner les limitations de manière créative.

- Personne malveillante qui essaie de découvrir des informations sensibles en fouinant partout. D’où le terme de “pirate”. Le terme correct dans ce sens est cracker.

Les nouveaux pirates

Les phreakers

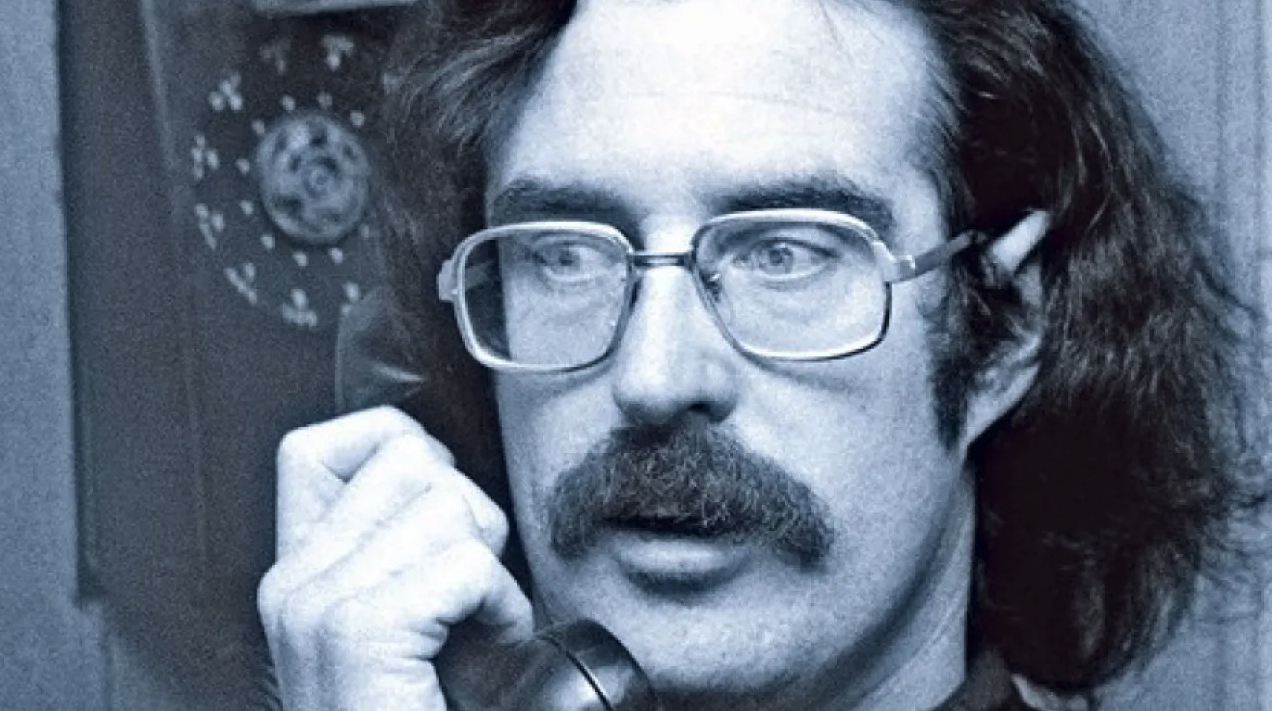

John Draper, alias Captain Crunch

John Draper, alias Captain Crunch

Cette catégorie de hacker est née avec John Draper, alias Captain Crunch. La légende raconte qu’il a été le premier à découvrir comment accéder à certaines fonctions de la centrale téléphonique. Le secret consistait en l’émission via le sifflet d’un son sur la même fréquence que le signal du central téléphonique. Il s’agit d’une fréquence de son de 2600 hertz. Et en ce qui concerne le surnom, Crunch est le nom de la marque de céréales, Cap’n Crunch, dans laquelle il aurait trouvé le fameux sifflet.

Le phreaking s’est répandu dans les années 70. Les phreaks passaient une grande partie de leur temps libre à parcourir le réseau téléphonique en composant des numéros, écoutant des suites de tonalités, ou encore en lisant les rapports techniques des compagnies de téléphone. Pour les plus grands fans, cela pouvait aller jusqu’à fouiller les poubelles d’une compagnie. C’est ce genre de comportements extrêmes qui leur a valu d’être considéré comme des freaks, des “phone freaks”, puis d’êtres baptisés phreaks. Avec toutes ces recherches, ils en sont venus à construire du matériel électronique pour les aider.

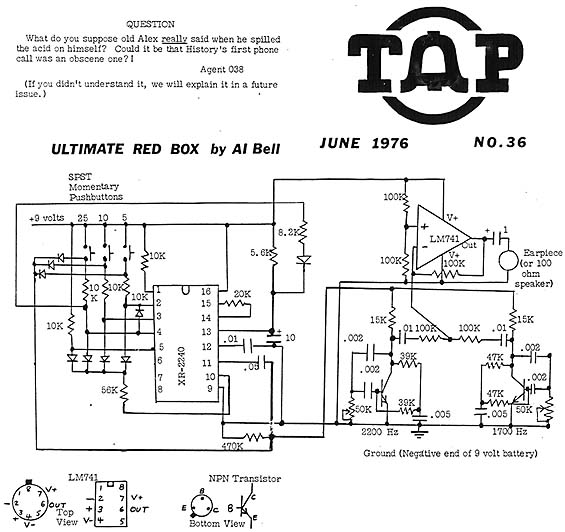

Schéma electronique d’une Red Box

Schéma electronique d’une Red Box

La red box par exemple est un appareil générant une tonalité simulant l’insertion d’une pièce de monnaie dans une cabine téléphonique. Le système mis en place interprétait le signal comme étant l’insertion d’une nouvelle pièce dans le combiné, et nécessitant donc de maintenir l’appel. Appeler depuis une cabine téléphonique avec une red box devenait donc totalement gratuit et illimité. Des appareils loufoques tels que des lecteurs MP3 et des cartes de voeux audio bricolées permettaient un phreaking des cabines téléphoniques.

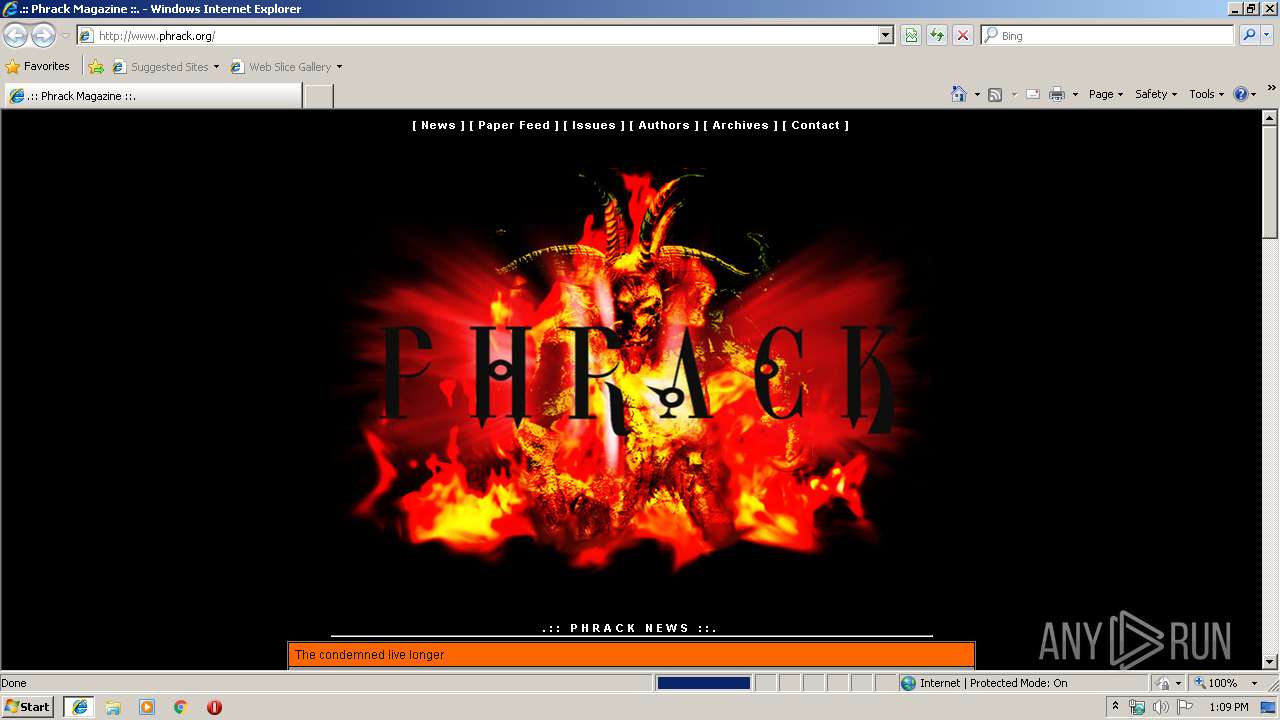

De ce fourmillement de recherches créatives sont nées plusieurs publication, dont le e-zine Phrack, débuté en 1985, dont le phreaking était un des sujets principaux.

No threats detected

No threats detected

N’importe qui peut proposer des articles dans Phrack à condition que ceux-ci traitent, dans l’esprit subversif, de la sécurité informatique, de hacking, de phreaking, de cryptologie, d’espionnage, d’émission radio, de programmation, d’idées anarchistes, de conspirations ou d’actualités. Il est généralement considéré comme le fer de lance technique de la mouvance hacker.

L’incident Max HeadRoom

Il s’agit du piratage d’un signal télévisé ayant eu lieu le 22 novembre 1987, à Chicago, aux États-Unis, réalisé par au moins deux individus inconnus. Les pirates réussissent à interrompre deux stations de télévision à deux reprises, sur trois heures. La première interruption a lieu pendant 25 secondes pendant les informations sportives de 21 h sur la chaîne 9 de WGN-TV ; la seconde, deux heures plus tard, après 23 h sur la chaîne 11, WTTW, pendant environ 90 secondes, lors de la diffusion d’un épisode de Doctor Who, nommé Horror of Fang Rock1.

La série télé Max Headroom, dont le pirate porte le masque, est une œuvre cyberpunk très remarquable. Dans le futur, une oligarchie de réseaux de télévision dirige le monde. Même le gouvernement fonctionne essentiellement comme une marionnette des dirigeants des réseaux, servant principalement à adopter des lois - comme l’interdiction des interrupteurs “off” sur les téléviseurs - qui protègent et consolident le pouvoir des réseaux. La technologie de la télévision a progressé au point que les mouvements physiques et les pensées des téléspectateurs peuvent être surveillés à travers leur téléviseur. Presque toutes les technologies non télévisuelles ont été abandonnées ou détruites.

On pouvait entendre le personnage masqué faire référence aux publicités du vrai Max Headroom pour New Coke, à la série télévisée animée Clutch Cargo, au journaliste sportif de WGN Chuck Swirsky, aux “nerds du plus grand journal du monde” et à d’autres sujets apparemment sans rapport. La vidéo se termine par les fesses nues du personnage masqué qui se fait fesser par une femme avec une tapette à mouches en criant “Ils viennent me chercher !”.

Max Headroom, 1985

Max Headroom, 1985

Le parasitage de la diffusion a été réalisé en envoyant une transmission micro-ondes plus puissante que les stations aux tours de diffusion, ce qui était une tâche difficile en 1987. Les experts ont déclaré que ce tour de force nécessitait une grande expertise technique et une quantité importante de puissance de transmission, et que la diffusion pirate provenait probablement de quelque part dans la ligne de vue des tours de diffusion des deux stations. Personne n’a jamais revendiqué la responsabilité de ce coup d’éclat. Les spéculations sur l’identité de “Max” et de ses co-conspirateurs se sont concentrées sur les théories selon lesquelles la farce était soit une action interne d’un ancien employé mécontent soit réalisée par des membres de la communauté clandestine des hackers de Chicago.

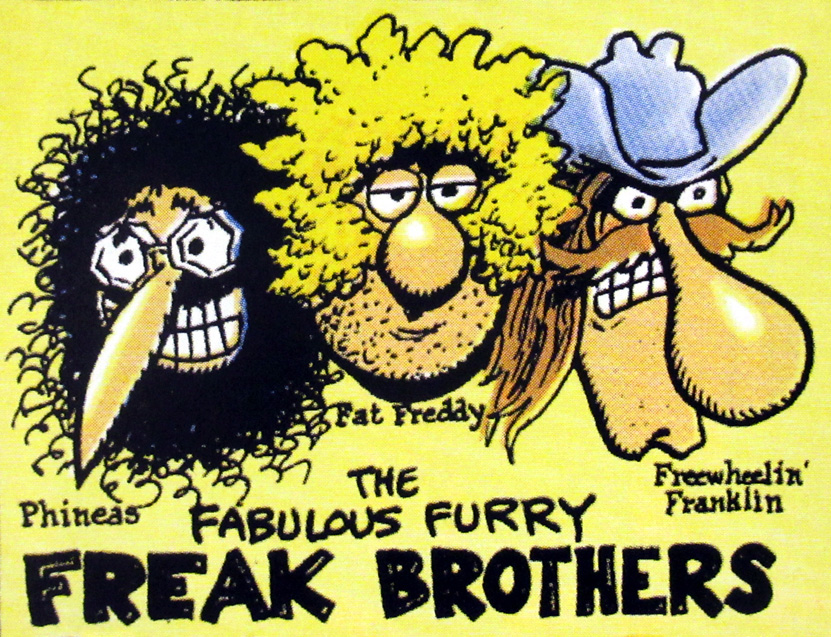

Les team de crack

En 1983, le film War Games met en scène un adolescent qui pénètre des systèmes informatiques. A partir des années 80 et 90, des groupes présents sur plusieurs continents proposent des serveurs de téléchargement et des services de distribution postale de jeux piratés. Ce sont les crackers.

Une intro de crack est une petite séquence d’introduction ajoutée à un logiciel cracké, que l’on nomme aussi “démo”. Elle vise à informer l’utilisateur sur le groupe qui a supprimé la protection contre la copie du logiciel et distribué le crack. Très vite des compilation de ces musiques sont apparues.

Ils sont apparus pour la première fois sur les ordinateurs Apple II à la fin des années 1970 Les premières intros de crack ressemblent aux graffitis à bien des égards, et au fil du temps, ces demos sont devenues un moyen de démontrer la supériorité technique d’un groupe de crackers sur l’autre. Ces intros sont devenues très complexes, dépassant parfois la taille du logiciel lui-même. Cette pratique se détachant du piratage à donné naissance au courant de la “scène demos”

The Assembly demo party en Finlande, 2004

The Assembly demo party en Finlande, 2004

Lors de la visualisation d’une démo, l’ordinateur calcule en temps réel l’affichage d’une séquence vidéo de synthèse, de sons, et autres thèmes multimédia. Une démo se présente sous la forme d’un fichier exécutable à la différence de la vidéo. Un membre de la scène démo s’appelle un demomaker, ils sont sont presque toujours organisés en groupes qui s’affrontent dans des compétitions lors de Demoparties. Pendant les années 1990, la scène démo a eu un impact notable sur l’industrie informatique notamment dans la conception des premières cartes graphiques 3D, la performance des jeux vidéo et leurs musiques d’accompagnement. Aujourd’hui à Paris on retrouve cette ambiance dans les Cookie Party.

Comment devenir un hacker ?

Je vous propose ici la traduction d’un texte souvent partagé lorsque l’on veut décrire la philosophie des hackers, il s’agit de How To Become A Hacker de Eric Steven Raymond, 1997. Eric S. Raymond a aussi contribué au Glider.

L’attitude des hackers

- Le monde est plein de problèmes fascinants qui n’attendent que d’être résolus.

- Personne ne devrait jamais avoir à résoudre le même problème deux fois.

- La routine et l’ennui sont inacceptables.

- Vive la liberté !

- L’attitude n’est pas un substitut à la compétence.

Les compétences des hackers

- Apprendre à programmer.

- Installer un Unix libre et apprendre à s’en servir.

- Apprendre à utiliser le World Wide Web et à écrire en HTML.

La culture des hackers

- Ecrire des logiciels libres.

- Aider à tester et à débugger des logiciels libres.

- Publier des informations utiles.

- Aider à faire tourner l’infrastructure.

- Servir la culture des hackers elle-même.

Style de vie

Encore une fois, pour être un hacker, il faut entrer dans l’état d’esprit du hacker. Pour cela, il y a quelques activités que l’on pratique loin d’un ordinateur qui semblent aider. Ce ne sont évidemment pas des substituts à la pratique de l’informatique, mais de nombreux hackers les pratiquent, et pensent qu’elles sont reliées de façon fondamentale à l’essence du hack. Lire de la science-fiction. Aller à des conventions de SF (un bon moyen pour rencontrer des hackers et des proto-hackers). Pratiquer le Zen et/ou les arts martiaux (pour la discipline mentale). Écouter et analyser de la musique, apprendre à apprécier des formes particulières de musique. Apprendre à bien jouer d’un instrument, ou à chanter. Apprécier les jeux de mots. Apprendre à bien écrire dans sa langue maternelle. Plus vous pratiquez ces disciplines, plus il est probable que vous pourrez naturellement être un bon hacker. Les raisons pour lesquelles ces activités sont importantes ne sont pas claires, mais il semble que ce soit parce qu’elles font intervenir à la fois les parties gauche et droite du cortex (les hackers ont besoin de passer de façon instantanée d’un raisonnement logique à une perception plus subjective d’un problème).

Liberté, connaissance, anarchie

Le logiciel libre

Un logiciel libre est un logiciel dont l’utilisation, l’étude, la modification et la duplication par autrui en vue de sa diffusion sont permises, techniquement et juridiquement.

Le mouvement du “free software” se présente à sa création comme une tentative de préserver la manière ouverte et collaborative de programmer caractéristique du monde des hackers. Apparu en 1984, il hérite d’une histoire plus ancienne, qui est celle des pratiques de programmation développées depuis les débuts de l’informatique. Toutefois il se différencie de la pratique des crackers par le consentement.

Soutenons les logiciels libres !

Soutenons les logiciels libres !

C’est en opposition au vote en 1980 du “Software Copyright Act” et de la large diffusion du micro-ordinateur que Richard Stallman lance en 1984 le mouvement du logiciel libre, afin d’empêcher que la privatisation du code ne détruise la culture hacker à laquelle il est profondément attaché. Le créateur du free software estime que les bénéfices sociaux de l’informatique sont bien moindres lorsque les utilisateurs se voient privés des libertés d’utiliser, de copier, de modifier et de distribuer les logiciels qu’ils utilisent. Pour lui, la libre circulation de l’information est en effet l’une des conditions du progrès social, et « l’idée de posséder l’information est nocive », car elle a des conséquences très dommageables : pertes de temps, obstacles à l’avancée de la science, corruption de l’ethos de la recherche.

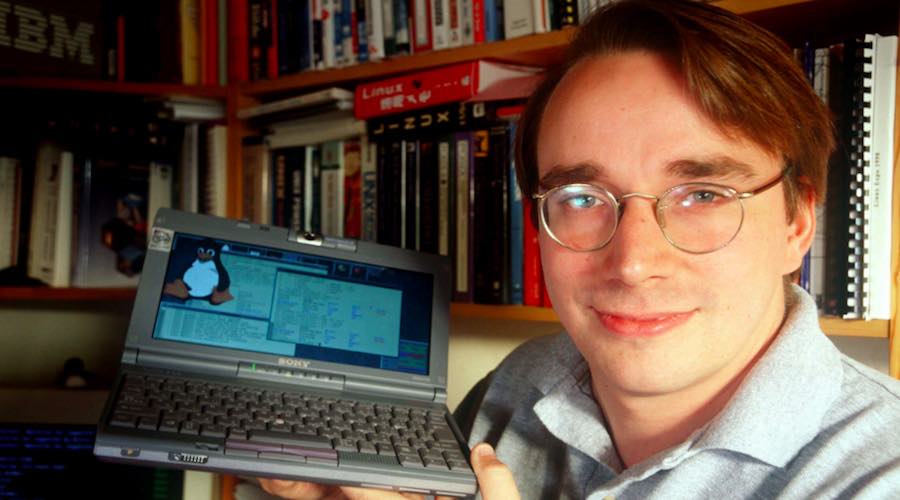

Linus Torwald, compilant le noyau Linux en 1991

Linus Torwald, compilant le noyau Linux en 1991

Un des objectifs principaux du logiciel libre est de permettre à l’utilisateur d’avoir le contrôle de son ordinateur et des logiciels qu’il utilise. Ce contrôle est donné individuellement : chacun peut étudier en détail ce que fait le logiciel et le modifier s’il le souhaite. Mais les utilisateurs ont aussi le contrôle de manière collective sur leur ordinateur : on ne peut étudier personnellement l’ensemble des logiciels que l’on utilise, mais la relecture collective du code source par la communauté des développeurs, rend peu probable la possibilité qu’une fonctionnalité cachée ou malveillante puisse rester secrète longtemps.

En France, l’association Framasoft participe à la liberté de la conception logicielle. En parallèle de cette culture légale du partage de savoir, le piratage de connaissance a continué à se développer, en partie pour protester contre les conglomérats détenteurs de propriétés intellectuelles qui devraient appartenir au patrimoine commun de l’humanité. Le partage de fichiers par le protocole BitTorrent fait naître en 2003 le site The Pirate Bay, hébergé en 2010 dans le cyber-Bunker. Les questions éthiques du partage de la connaissance sont soulevées par les pirates, seule opposition aux licences de droits d’auteur des grandes compagnies.

Partage de la connaissance

Le contrôle de l’information est central dans la philosophie des hackers. Si des pratiques malveillantes pour obtenir de l’argent en découlent, les méthodes de dépassement des systèmes de protection de l’industrie informatique aussi. Il s’agit d’aspects négatifs appliqués à des actes illégaux, et qui utilisent de la connaissance pour des utilisations moralement discutables.

“Life hack”, “biohacker”, “growth hacker”, “hactiviste”, et d’autres applications neutres ou positives du mot sont de plus en plus répandues, toujours liées à des astuces d’efficience. Malheureusement l’interprétation du mot “hacker” a probablement influencé l’interprétation et l’application du Computer Fraud and Abuse Act. La simple existence du terme “hacker” a donné des munitions aux poursuites judiciaires de personnalités telles qu’Edward Snowden, Julian Assange, Chelsea Manning, et Aaron Swartz …

Wikileaks est fondée par Julian Assange en 2006, et publie des documents provenant de sources anonymes. Sa raison d’être est de donner une audience aux lanceurs d’alertes et aux fuites d’information, tout en protégeant leurs sources. Plusieurs millions de documents relatifs à des scandales de corruption, d’espionnage et de violations de droits de l’homme concernant des dizaines de pays à travers le monde ont été publiés sur le site depuis sa création.

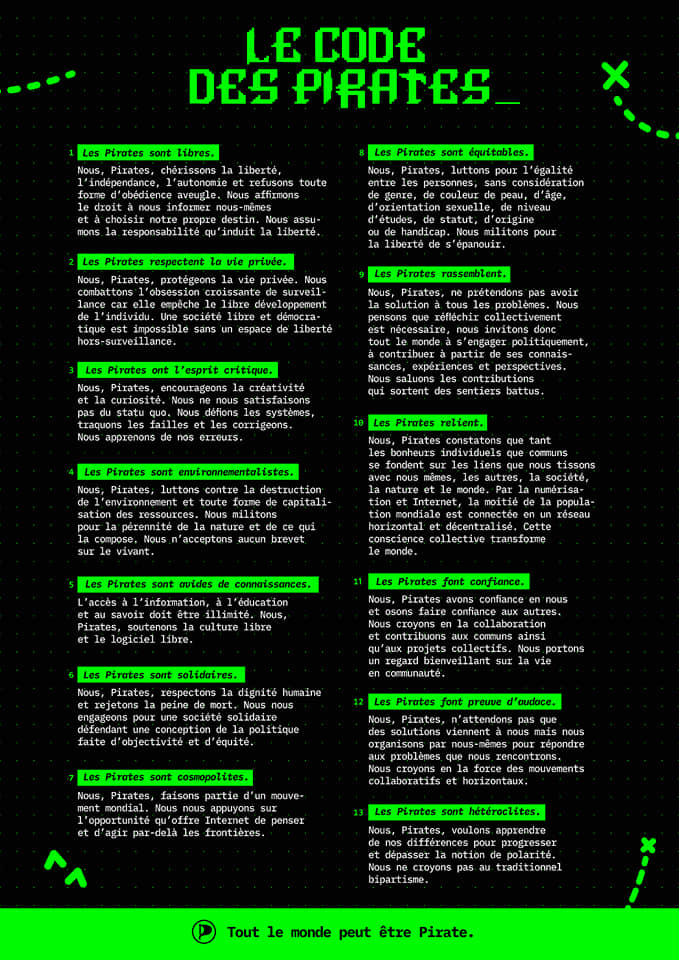

En France, c’est le Parti Pirate qui défend les questions d’informations en ligne dans le monde politique, et La quadrature du Net qui défend la vie privée.

Le parti pirate défend vos liberté numériques au parlement européen

Le parti pirate défend vos liberté numériques au parlement européen

Les licences Creative Commons apportent un équilibre à l’intérieur du cadre traditionnel “tous droits réservés” créé par les lois sur le droit d’auteur. Ces outils donnent à tout le monde, du créateur individuel aux grandes entreprises et aux institutions publiques, des moyens simples standardisés d’accorder des permissions de droits d’auteur supplémentaires à leurs œuvres.

Chaque licence aide les créateurs tout en autorisant le public à copier, distribuer, et faire certaines utilisations de leurs œuvres, au moins à titre non commercial. Chaque licence Creative Commons assure également aux titulaires de droits qu’ils seront crédités et cités de la manière dont ils le souhaitent. Ces caractéristiques communes vont avec des permissions complémentaires sur la manière dont leur œuvre doit être utilisée.

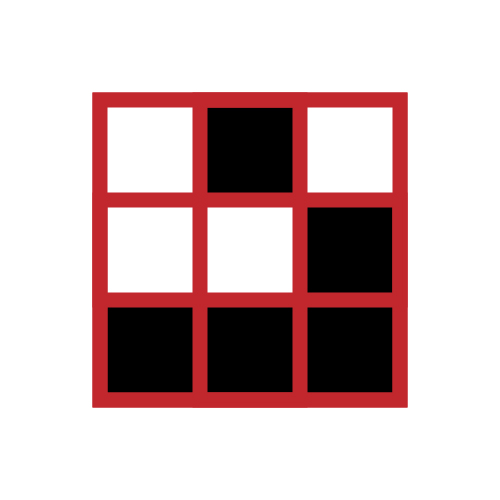

Le jeu de la vie & le glider

Le glider est le « symbole des hackers », proposé en octobre 2003 par Eric S. Raymond (auteur de Comment devenir un hacker ?) comme symbole reconnaissable pour la culture hacker. C’est la figure qui entraîne le plus de vie avec le moins d’énergie, le “planeur” / “glider”, dans le jeu de la vie. Il est en mouvement autonome et permanent dans la matrice de règles qui le gouverne, dans une efficience énergétique optimale.

Conway’s Game of Life by Daniel Keep

Le jeu de la vie fonctionne selon des règles simples de coopérations qui mènent à des structures plus complexes qu’on n’aurait pu prédire à partir des règles. Eric Raymond y a donc vu un parallèle avec le logiciel libre et le développement open source qui évolue, se fait adopter par la communauté hacker et change le monde.

“Le glider est entré dans un usage assez répandu, mais n’est pas universel, car de nombreux hackers s’opposent par principe à l’idée d’avoir un emblème. Lorsque vous mettez le glider sur votre site, que vous le portez sur un vêtement ou que vous l’affichez d’une autre manière, vous vous associez visiblement à la culture des hackers. Ce n’est pas tout à fait la même chose que de prétendre être un hacker vous-même - c’est un titre honorifique qui doit généralement être conféré par d’autres plutôt que d’être assumé. Mais en utilisant cet emblème, vous exprimez votre sympathie pour les objectifs des hackers, leurs valeurs et leur mode de vie.” Eric S. Raymond

Méthodes de hacker

Do It Yourself

De par cette vision opérative, les hackers sont des batisseurs pratiques de la cathédrale numérique. Ils prônent l’efficacité, le partage, et adeptes de la théorie du chaos qui côtoie les débuts de l’informatique, ils ont une vision optimiste de la vie, que les idéaux humains ne peuvent normaliser car elle est essentiellement mue par une anarchie créative. Proche des punk et de leur devise de créateurs autoproduits “Do it yourself”, les Hackers deviennent vite des Makers.

Les vrais punks conaissent tous Le guide du zonard

La communauté des makers apprécie de prendre part à des projets orientés ingénierie. Les domaines typiques de ces projets sont l’électronique, la robotique, l’impression 3D mais également des activités plus traditionnelles telles que la métallurgie, la menuiserie, et l’artisanat. La culture maker met l’accent sur l’apprentissage par la pratique dans un cadre social. Elle se concentre ainsi sur une connaissance informelle, communautaire, collaborative et partagée. Elle encourage une utilisation innovante de la technologie, l’invention et le prototypage. C’est une activité que l’on exerce pour se faire plaisir, se divertir et qui n’a pas d’autre but : ce qui compte est l’action de faire et non le résultat du faire. Ces activités on fait ouvrir de nombreux Fab Lab, accessibles au public, et des HackerSpace, plus confidentiels et spécialisés.

Le hackerspace Fuz.re

Le hackerspace Fuz.re

De ce désir de faire pour le plaisir de créer naît la pratique du Hackathon : un concours de créateurs numériques, limité dans le temps, qui doit répondre à des contraintes précises. Les thèmes sont variés, et l’objectif est toujours de s’entraîner à la résolution de problèmes, comme au Stupid Hackathon. On fait aussi desGame Jam, concours créatif spécialisé dans les jeux, numériques ou non, comme la Global Game Jam, qui réunit des dizaines de milliers de participants chaque année venant d’une centaine de pays, qui vont coder des jeux tous partagés en creative commons.

Retro Engineering

Il s’agit d’une pratique qui consiste à analyser un produit fini, comme un logiciel ou un mécanisme, pour connaître la manière dont celui-ci a été conçu et fabriqué. L’ingénierie inverse, courante dans l’industrie de l’informatique, et parfaitement légale, est considérée par certains comme de l’espionnage industriel et du piratage.

Il s’agit d’un grand mot mais derrière se cache une seule et même réalité : la volonté de comprendre et d’apprendre. C’est une technique très vieille, naturelle à l’humain. Par exemple, l’armée romaine, qui ne disposait pas d’une marine permanente avant la première guerre punique, a réussi à inverser la conception d’une galère à cinq rangs de rames carthaginoise en 264 av.JC. Grâce à la célèbre ingéniosité des Romains, ils ont compris, reproduit et optimisé une flotte de 300 navires en trois mois, capable de surpasser la flotte carthaginoise en nombre et en complexité de manœuvres navales.

The Battle of Actium, Lorenzo A. Castro, 1672

The Battle of Actium, Lorenzo A. Castro, 1672

Si l’ingénierie inverse a commencé par des applications militaires, elle est aujourd’hui utile dans de nombreux domaines différents, y compris la fabrication. Cela demande de comprendre, vouloir analyser, disséquer. Le procédé est simple : comprendre l’intention de la conception, et cela en décomposant, en “hachant” le totalité de la machine en modules plus simples, qu’il faut eux même comprendre atomiquement.

Cet apprentissage se fait seul le plus souvent : il n’y a pas de manuel disponible. Seuls l’intelligence, la débrouillardise et le côté « mécanicien » permettent d’arriver au but et permettent à l’esprit curieux de s’épanouir dans cette pratique. Vous devez ensuite considérer cette quête d’apprentissage comme un jeu : votre sens du défi va être mis à contribution. Comprendre demande du temps : si vous ne prenez pas de plaisir à analyser, démonter, décortiquer cela ne sert à rien, vous risquez de vous décourager au premier échec.

Le reverse engineering demande enfin de la persévérance et de l’entêtement. L’échec doit être considéré comme un progrès : cela veut simplement dire que ce que vous êtes en train de faire ne fonctionne pas et que donc une autre piste doit être envisagée. Le fait de bloquer ou d’arriver à une conclusion négative signifie que vous avancez dans votre compréhension de l’objet étudié.

Le cadre juridique de la rétro-ingénierie est très strictement défini par la loi française. Il est illégal de la pratiquer sans raison valable, comme la recherche. Depuis 2006, le chapitre IV du Titre I du Droit d’auteur et droits voisins dans la société de l’information interdit le contournement des mesures techniques de protection, en particulier la gestion des droits numériques.

Extrait du nouvel article Art. L. 335-3-1 introduit l’article 22 du DADVSI :

I. - Est puni de 3 750 EUR d’amende le fait de porter atteinte sciemment, à des fins autres que la recherche, à une mesure technique efficace telle que définie à l’article L. 331-5, afin d’altérer la protection d’une oeuvre par un décodage, un décryptage ou toute autre intervention personnelle destinée à contourner, neutraliser ou supprimer un mécanisme de protection ou de contrôle (…)II. - Est puni de six mois d’emprisonnement et de 30 000 EUR d’amende le fait de procurer ou proposer sciemment à autrui, directement ou indirectement, des moyens conçus ou spécialement adaptés pour porter atteinte à une mesure technique efficace (…)(…)IV. - Ces dispositions ne sont pas applicables aux actes réalisés à des fins de recherche (…) ou de sécurité informatique, dans les limites des droits prévus par le présent code.

L’ingénierie sociale

L’ingénierie sociale dans le cadre du piratage informatique est la manipulation psychologique des personnes pour qu’elles accomplissent des actions ou divulguent des informations confidentielles. Pour un “brouteur” c’est un catalogue de ruses dont le but est de recueillir des informations, de frauder ou d’accéder à un système.

- Les six principe clef de ces manipulations sont :

- L’autorité

- L’intimidation

- Le consensus

- La rareté

- L’urgence

- La familiarité

Ces mêmes mécanismes psychologiques sont utilisés dans les appareils de propagande et l’industrie publicitaire. Pour le hacker, cibler l’opérateur humain de la machine relève du principe de l’efficacité énergétique, et de la réalisation pratique de ses actions. En effet, pourquoi perdre du temps à trouver des défauts techniques complexes dans un système de sécurité, quand on peut simplement manipuler les utilisateurs de la clef, comme avec le piratage du télégraphe optique. C’est ce qu’on apelle le PFH, “le putain de facteur humain” : la plus grosse faiblesse de l’ordinateur se trouve entre le clavier et le fauteuil.

L’espace public

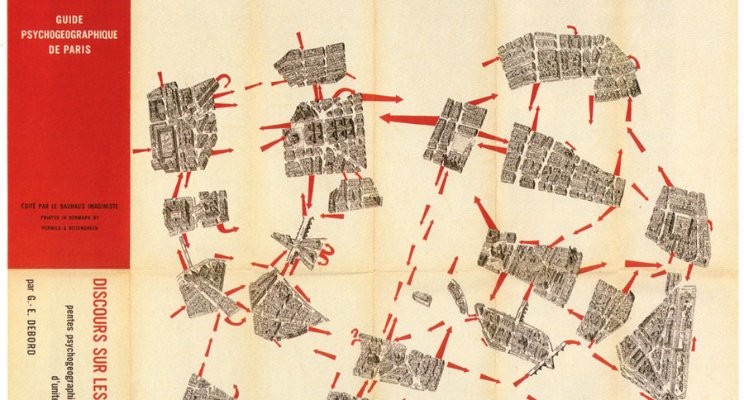

Guide psychogéographique de paris par Guy Debord

Guide psychogéographique de paris par Guy Debord

Il faut ajouter que la culture des hackers est diffuse dans les mouvements de réappropriation de l’espace urbain. Auparavant, on peut citer Guy Debord et la pratique de la psychogéographie, permettant de sortir des courants principaux du design urbain normatif. Dans cette continuité, la réappropriation de l’espace public passe par l’exploration urbaine et le rejet des restrictions à la liberté de mouvements, droit humain inaliénable. Ainsi l’UrbEx, l’infiltration des espace fermés au public, souvent à des fin artistique comme avec le collectif Interstices, participe aussi de l’esprit du hacking, à la fois par les pratiques techniques qu’il encourage, mais aussi par sa philosophie libertaire. On pourrait aussi relier les hackers avec le mouvement de la free-party, mais ce sujet est pour un autre article.

Solaris de Francois K

Solaris de Francois K

Enfin, la lutte des hackers pour le bien public se retrouve avant tout dans le détournement contestataire des infrastructures urbaines offensives. Ainsi l’artiste français Florian Rivière transforme les bancs publics anti-sdf en abris à l’aide d’une perceuse, parmi d’autres œuvres émouvantes.

© Florian Rivière, Banc avec dispositif super confort, banc avec dispositif anti-sdf + palette, Strasbourg mars 2012

© Florian Rivière, Banc avec dispositif super confort, banc avec dispositif anti-sdf + palette, Strasbourg mars 2012

Le mobilier urbain est volontairement conçu pour exclure certains usages et surtout usagers, personnes SDF en première ligne. Les structures de Design for everyone sont posées rapidement dans les gares, stations et différents lieux publics. Malheureusement, les installations ne restent en place que très peu de temps: 3 minutes, 24 heures ou, au mieux, 48 heures. Les délais sont donc relativement courts. Ces interventions n’étant naturellement pas cautionnées par les autorités.

Les structures de Design for everyone

Les structures de Design for everyone

L’imaginaire cyberpunk

Le cyberpunk est un mouvement de la science-fiction, un genre et une culture qui imaginent une dystopie futuriste centrée sur les effets transformateurs de la science et de la technologie et sur l’effondrement de l’ordre social. Contrairement à la fiction spéculative idéaliste et pleine d’espoir qui l’a précédée, les histoires cyberpunk dépeignent une version cynique et plus sombre de ce à quoi la société pourrait ressembler dans un monde dominé par le progrès technologique.

“High Tech Low Life”, 2021

“High Tech Low Life”, 2021

La première occurrence du terme Cyberpunk est apparue dans le titre d’une nouvelle de Bruce Bethke en 1983 et a été définie par l’écrivain Bruce Sterling comme “une combinaison de vie basse et de haute technologie” / “high-tech, low life”. Dès le milieu des années 1980, les auteurs comme Gibson annonçaient que le mouvement cyberpunk était déjà moribond, récupéré par Hollywood, digéré et recraché sous une forme dépourvue de son élément punk. Dès le début du mouvement hacker, Eric S. Raymond recommande de ne jamais s’identifier comme cyberpunk sous peine de se couvrir de ridicule.

- On trouve comme oeuvre cybepunk :

- A Clockwork Orange, un film de Stanley Kubrick, 1971, d’après le roman d’Anthony Burgess de 1962

- L’Incal, une B.D. de Jodorowsky et Moebius, 1981

- Blade Runner, un film de Ridley Scott, 1982, d’après le roman de Philip K. Dick de 1968

- Neuromancer, une trilogie de romans de William Gibson, 1984

- Max Headroom, une série télé de Rocky Morton et Annabel Jankel puis Peter Waag, 1985

- Cyberpunk, un jeu de rôle de Mike Pondsmith,1988

- Netrunner, un jeu de cartes à collectionner de Richard Garfield, 1996

- Johnny Mnemonic, de Robert Longo, 1995, d’après une nouvelle de William Gibson de 1986

- Matrix, une trilogie de films des Wachowski, 1999

- Cryptonomicon, une trilogie de romans de Neal Stephenson, 2000

- Minority Report, un film de Steven Spielberg, 2002, d’après une nouvelle de Philip K. Dick de 1956

À l’origine de tous les sous-genres punk de la fiction spéculative (steampunk, radiumpunk, solarpunk …), le cyberpunk sert cependant à la fois de critique et d’avertissement contre la menace des conglomérats puissants et de l’autorité.

Les histoires basées dans un cadre cyberpunk suivent généralement des antihéros rebelles qui se battent contre le pouvoir imposé par les méga corporations qui ont remplacé les gouvernements par le contrôle capitaliste. Les fictions cyberpunk sont politiques par nature et contiennent des commentaires profonds sur des sujets tels que l’intelligence artificielle et le transhumanisme. La lutte entre le bien et le mal est centrée autour de l’utilisation d’une technologie, et de sa libération par la figure du hacker.

L’incal, de Alexandro Jodorowsky & Moebius, 1981

L’incal, de Alexandro Jodorowsky & Moebius, 1981